Autor: verracus

lunes, 24 de octubre de 2005

Sección: Escritos antiguos

Información publicada por: verracus

Mostrado 30.338 veces.

LA LANZA DEL GALO

Tu secreto es tu prisionero. Si lo sueltas, tú eres su prisionero.

Tu secreto es tu prisionero.

Si lo sueltas, tú eres su prisionero.

Desde épocas remotas, la élites del poder y el conocimiento han buscado que la información, al ser transmitida, resulte incomprensible para todos aquellos que no sean su destinatario. Cada civilización, a su manera, ha desarrollado y utilizado códigos secretos para mantener incomprensibles textos que, de alguna manera, comprometían su permanencia en el poder.

En Egipto, por ejemplo, la criptografía alcanzó la categoría de ciencia, y los sacerdotes egipcios hicieron uso de ella con una profusión que ha resultado desesperante para los modernos investigadores. En las tumbas del antiguo Egipto existen múltiples ejemplos de escritura cifrada, además de su valor práctico, se le atribuía un valor mágico y religioso.

En las tumbas del antiguo Egipto existen múltiples ejemplos de escritura cifrada, además de su valor práctico, se le atribuía un valor mágico y religioso.

Algunos de los testimonios más antiguos de escritura secreta se remontan a Herodoto, el padre de la Historia, según el filósofo y estadista romano Cicerón. En Las Historias, Herodoto hace una crónica de los conflictos entre Grecia y Persia en el siglo V a.C., que él consideró como un enfrentamiento entre la libertad y la esclavitud, entre los estados independientes griegos y los persas opresores. Según Herodoto, fue el arte de la escritura secreta lo que salvó a Grecia de ser ocupada por Jerjes, el Rey de Reyes, el despótico líder de los persas.

El prolongado enfrentamiento entre Grecia y Persia alcanzó una crisis poco después de que Jerjes comenzara a construir una ciudad en Persépolis, la nueva capital para su reino. Llegaron tributos y regalos de todo el imperio y de los estados vecinos, con las notables excepciones de Atenas y Esparta. Decidido a vengar esta insolencia. Jerjes comenzó a movilizar una fuerza, declarando que “extenderemos el imperio de Persia de tal manera que sus límites serán el propio cielo de Dios. de forma que el sol no brillará en ninguna tierra más allá de los límites de lo que es nuestro". Pasó los cinco años siguientes reuniendo en secreto la mayor fuerza de lucha de la Historia, y entonces, en el año 480 a.C., estuvo listo para lanzar un ataque sorpresa.

Sin embargo, la proliferación militar persa había sido presenciada por Demarato, un griego que había sido expulsado de su patria y que vivía en la ciudad persa de Susa. A pesar de estar exiliado, aún sentía cierta lealtad hacia Grecia, y decidió enviar un mensaje para advertir a los espartanos del plan de invasión de Jerjes. El desafío consistía en cómo enviar el mensaje sin que fuera interceptado por los vigías persas. Herodoto escribió:

Como el peligro de que lo descubrieran era muy grande, sólo había una manera en que podía contribuir a que pasara el mensaje: retirar la cera de un par de tablillas de madera, escribir en la madera lo que Jerjes planeaba hacer y luego cubrir el mensaje con cera. De esta forma, las tablillas, al estar aparentemente en blanco, no ocasionarían problemas con los vigías del camino. Cuando el mensaje llegó a su destino, nadie fue capaz de adivinar el secreto, hasta que la hija de Cleomenes, Grogo, que era la esposa de Leónidas, lo vaticinó y les dijo a los demás que si quitaban la cera encontrarían algo escrito debajo, en la madera. Se hizo así; el mensaje quedó revelado y fue leído, y después fue comunicado a los demás griegos.

Como resultado de esta advertencia, los hasta entonces indefensos griegos comenzaron a armarse. Los beneficios de las minas de plata pertenecientes al Estado, que normalmente se distribuían entre los ciudadanos, fueron ahora desviados para la construcción de doscientas naves de guerra.

Jerjes había perdido el vital elemento de la sorpresa y el 23 de septiembre del año 480 a.C., cuando la flota persa se aproximó a la bahía de Salamina, cerca de Atenas, los griegos estaban preparados. Aunque Jerjes creía que había atrapado a la marina griega, los griegos estaban incitando deliberadamente a las naves persas para que entraran en la bahía. Los griegos sabían que sus naves, más pequeñas y menores en número, serían destruidas en el mar abierto, pero se dieron cuenta que entre los confines de la bahía podrían superar estratégicamente a los persas.

Cuando el viento cambió de dirección, los persas fueron llevados por el viento al interior de la bahía, forzados a un enfrentamiento en los términos de los griegos. La princesa persa Artemisa quedó rodeada por tres lados y trató de volver hacia el mar abierto, consiguiendo tan sólo chocar con una de sus propias naves. Entonces cundió el pánico, más naves persas chocaron entre sí y los griegos lanzaron un sangriento ataque. En menos de un día, las formidables fuerzas de Persia habían sido humilladas.

La estrategia de Demarato para la comunicación secreta se basaba simplemente en la ocultación del mensaje. Herodoto narró también otro incidente en el que la ocultación fue suficiente para conseguir el paso seguro de un mensaje. Se trata de la crónica de la historia de Histaiaeo, que quería alentar a Aristágoras de Mileto para que se rebelara contra el rey de Persia. Para transmitir sus instrucciones de forma segura, Histaiaeo afeitó la cabeza de su mensajero, escribió el mensaje en su cuero cabelludo y luego esperó a que volviera a crecer el pelo. Al llegar a su destino, el mensajero se afeitó la cabeza y se la mostró al receptor a quien iba destinado el mensaje.

La comunicación secreta lograda mediante la ocultación de la existencia de un mensaje se conoce como esteganografía, derivado de la palabra steganos, que significa “encubierto”. En los dos mil años que han transcurrido desde Herodoto, diversas formas de esteganografía han sido utilizadas por todo el mundo. Por ejemplo, en la China antigua se escribían mensajes sobre seda fina, que luego era aplastada hasta formar una pelotita diminuta que se recubría de cera. Entonces, el mensajero se tragaba la bola de cera. En el siglo XV, el científico italiano Giovanni Porta describió una antigua técnica para esconder mensajes dentro de un huevo cocido haciendo una tinta con una mezcla de una onza de alumbre y una pinta de vinagre, y luego escribiendo en la cáscara. La solución penetra la cáscara porosa y deja un mensaje en la superficie de la albúmina del huevo duro, que sólo se puede leer si se pela el huevo. La esteganografía incluye también la práctica de escribir con tinta invisible. Ya en el siglo I, Plinio el Viejo explicó cómo la “leche” de la planta Thithymallus podía usarse como tinta invisible. Aunque se vuelve transparente al secarse, al calentarla suavemente se chamusca y se pone marrón. Muchos fluidos orgánicos se comportan de manera similar, porque son ricos en carbono y se chamuscan fácilmente. De hecho, es sabido que los espías modernos a los que se les ha acabado su tinta invisible habitual improvisan utilizando su propia orina.

La longevidad de la esteganografía corrobora que ofrece sin duda un nivel de seguridad, pero padece de una debilidad fundamental. Si registran al mensajero y descubren el mensaje, el contenido de la comunicación secreta se revela en el acto. La interceptación del mensaje compromete inmediatamente toda la seguridad. Un vigía concienzudo podría registrar rutinariamente a cualquier persona que cruce una frontera, y raspar cualquier tablilla cubierta de cera. calentar cualquier hoja de papel en blanco, pelar huevos cocidos, afeitar la cabeza de alguien, y así sucesivamente, e inevitablemente se producirían ocasiones en las que el mensaje quedaría revelado.

Por eso, paralelamente al desarrollo de la esteganografía, se produjo la evolución de la criptografía, término derivado de la palabra griega kryptos que significa “escondido". El objetivo de la criptografía no es ocultar la existencia de un mensaje, sino más bien ocultar su significado, un proceso que se conoce como codificación. Para hacer que el mensaje sea ininteligible se codifica siguiendo un protocolo específico, sobre el cual se han puesto de acuerdo de antemano el emisor y el receptor a quien va dirigido. De esta forma, dicho receptor puede invertir el protocolo codificador y hacer que elmensaje sea comprensible. La ventaja de la criptografía es que si el enemigo intercepta un mensaje cifrado, éste es ilegible. Sin conocer el protocolo codificador, al enemigo le resultaría difícil, cuando no imposible, recrear el mensaje original a partir del texto cifrado.

Aunque la criptografía y la esteganografía son independientes, es posible codificar y ocultar un mismo mensaje para aumentar al máximo la seguridad.

Y a su vez, la criptografía misma puede ser dividida en dos ramas, conocidas como trasposición y sustitución. En la trasposición, las letras del mensaje simplemente se colocan de otra manera, generando así un anagrama.

Una forma de trasposición es la producida en el primer ingenio criptográfico militar de la Historia, el escitalo espartano, que se remonta al siglo V a.C. El escitalo es una vara de madera sobre la que se enrolla una tira de cuero o de pergamino. El  emisor escribe el mensaje a lo largo de la longitud del escitalo y luego desenrolla la tira, que ahora parece llevar una lista de letras sin sentido. El mensaje ha sido codificado. El mensajero llevaba la tira de cuero y, en un nuevo giro esteganográfico, a veces la llevaba de cinturón, con las letras ocultas en la parte interna. Para recuperar el mensaje, el receptor simplemente enroscaba la tira de cuero en torno a un escitalo del mismo diámetro que el usado por el emisor. En el año 404 a.C. se presentó ante Lisandro de Esparta un mensajero, maltrecho y ensangrentado, uno de los cinco únicos supervivientes del arduo viaje desde Persia. El mensajero le dio su cinturón, y Lisandro lo enrolló en su escitalo, enterándose así de que Farnabazo de Persia planeaba atacarlo. Gracias al escitalo, Lisandro se preparó para afrontar ese ataque y lo repelió.La alternativa a la trasposición es la sustitución.

emisor escribe el mensaje a lo largo de la longitud del escitalo y luego desenrolla la tira, que ahora parece llevar una lista de letras sin sentido. El mensaje ha sido codificado. El mensajero llevaba la tira de cuero y, en un nuevo giro esteganográfico, a veces la llevaba de cinturón, con las letras ocultas en la parte interna. Para recuperar el mensaje, el receptor simplemente enroscaba la tira de cuero en torno a un escitalo del mismo diámetro que el usado por el emisor. En el año 404 a.C. se presentó ante Lisandro de Esparta un mensajero, maltrecho y ensangrentado, uno de los cinco únicos supervivientes del arduo viaje desde Persia. El mensajero le dio su cinturón, y Lisandro lo enrolló en su escitalo, enterándose así de que Farnabazo de Persia planeaba atacarlo. Gracias al escitalo, Lisandro se preparó para afrontar ese ataque y lo repelió.La alternativa a la trasposición es la sustitución.

Una de las descripciones más antiguas de codificación por sustitución aparece en el Kamasutra, un texto escrito en el siglo IV por el erudito brahmín Vaisyayana, pero que se basa en manuscritos que se remontan al siglo IV a.C. El Kamasutra recomienda que las mujeres deberían estudiar 64 artes, como cocinar, saber vestirse, dar masajes y preparar perfumes. La lista incluye también algunas artes menos obvias. En concreto el número 45 de la lista es mlecchita-vicalpa, el arte de la escritura secreta, preconizado para ayudar a las mujeres a ocultar los detalles de sus relaciones amorosas. Una de las técnicas recomendadas es emparejar al azar las letras del alfabeto y luego sustituir cada letra del mensaje original por su pareja. Si aplicamos este principio al alfabeto romano podríamos emparejar las letras de esta manera:

ADHIKMORSUWYZ

VXBGJCQLNEFPT

Entonces, en vez de “encontrémonos a medianoche”, el emisor escribiría “USMQSZLUCQSQN V CUXGVSQMBU”. Esta forma de escritura secreta se conoce como cifra de sustitución porque cada letra del texto original (texto plano) se sustituye por una letra diferente, funcionando así de manera complementaria a la cifra por trasposición. En la trasposición, cada letra mantiene su identidad pero cambia su posición, mientras que en la sustitución, cada letra cambia su identidad pero mantiene su posición.

Antiguos textos judíos fueron codificados siguiendo el método de sustituir la primera letra del alfabeto por la última y así sucesivamente. En la Biblia (Jeremías 25:26) el nombre de Babilonia aparece codificado como “Sheshech”. Esto les sonará a los que hayan leído la famosa novela El Código Da Vinci.

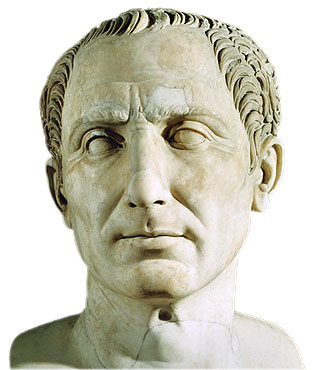

El primer uso documentado de una cifra de sustitución con propósitos militares aparece en La Guerra de las Galias, de Julio César. César describe como envió un mensaje a Cicerón, que se encontraba sitiado y a punto de rendirse. La sustitución reemplazó las letras romanas por letras griegas, haciendo que el mensaje resultara ininteligible para el enemigo. César describió la dramática entrega del mensaje (el título del artículo está inspirado en este fragmento):

El primer uso documentado de una cifra de sustitución con propósitos militares aparece en La Guerra de las Galias, de Julio César. César describe como envió un mensaje a Cicerón, que se encontraba sitiado y a punto de rendirse. La sustitución reemplazó las letras romanas por letras griegas, haciendo que el mensaje resultara ininteligible para el enemigo. César describió la dramática entrega del mensaje (el título del artículo está inspirado en este fragmento):

Se dieron instrucciones al mensajero para que si no pudiese acercarse arrojara una lanza, con la carta sujeta a la correa, al atrincheramiento del campamento. Temiendo el peligro, el galo arrojó la lanza, tal como se le había dicho. Por casualidad, la lanza se clavó en la torre, y durante dos días nuestras tropas no la vieron; al tercer día fue divisada por un soldado, que la bajó y la llevó a Cicerón. Después de leerla detalladamente, este la narró en un desfile de las tropas, proporcionando a todos la mayor de las alegrías …

César utilizó la escritura secreta tan frecuentemente que Valerio Probo escribió un tratado entero acerca de sus cifras, que desgraciadamente no ha sobrevivido. Sin embargo, gracias a la obra de Suetonio Vidas de los Césares LVI, escrita en el siglo II de nuestra era, tenemos una descripción detallada de uno de los tipos de cifra de sustitución utilizado por César. El emperador sencillamente sustituía cada letra del mensaje con la letra que está tres lugares más adelante en el alfabeto. Los criptógrafos a menudo piensan en términos de alfabeto plano, el alfabeto que se usa para escribir el mensaje original, y alfabeto cifrado, las letras que sustituyen a las del alfabeto plano. Cuando el alfabeto plano se coloca sobre el alfabeto cifrado queda claro que el alfabeto cifrado ha sido movido tres lugares, por lo que esta forma de sustitución a menudo es llamada cifra de cambio de César, o simplemente, cifra de César. Veamos un ejemplo aplicado a un mensaje corto:

Alfabeto plano..: abcdefghijklmnopqrstuvwxyz

Alfabeto cifrado: DEFGHIJKLMNOPQRSTUVWXYZABC

Texto plano.....: veni, vidi, vici

Texto cifrado...: YHQL, YLGL, YLFL

Por cierto, antes de seguir debo comentar un par de cosas: una cifra es el nombre que se da a cualquier forma de sustitución criptográfica en la que cada letra es reemplazada por otra letra o símbolo. La convención en criptografía es escribir el mensaje original (texto plano) en minúsculas y el mensaje cifrado en mayúsculas.

Aunque Suetonio sólo menciona un cambio del César de tres lugares, es evidente que al utilizar cualquier cambio de entre 1 y 25 lugares es posible generar 25 cifras distintas. De hecho, si no nos limitamos a cambiar ordenadamente el alfabeto y permitimos que el alfabeto cifrado sea cualquier combinación del alfabeto plano, podemos generar un número aún mayor de cifras distintas. Hay más de 4x1026 combinaciones posibles y, por tanto, de cifras diferentes. Si el alfabeto cifrado se mantiene como secreto bien guardado entre el emisor y el receptor, el enemigo no podrá descifrar el mensaje interceptado. Suponiendo que un general enemigo pudiese revisar una de las 4x1026 combinaciones por segundo le llevaría aproximadamente un billón de veces los siglos de vida del universo revisarlas todas y descifrar el mensaje. Veámoslo con otro ejemplo:

Alfabeto plano..: abcdefghijklmnopqrstuvwxyz

Alfabeto cifrado: JLPAWIQBCTRZYDSKEGFXHUONVM

Texto plano.....: et tu, brute?

Texto cifrado...: WX XH, LGHXW?

La ventaja de este tipo de cifra radica en que es fácil de poner en práctica, a la vez que ofrece un alto nivel de seguridad. Esta simplicidad y fortaleza hicieron que la cifra de sustitución dominara el arte de la escritura secreta a lo largo del primer milenio de nuestra era. Los creadores de códigos habían desarrollado un sistema para garantizar la comunicación segura, de manera que no era necesario ningún nuevo avance: sin necesidad, no era necesaria ninguna nueva invención. La responsabilidad había recaído sobre los descifradores de códigos, que trataban de descifrar la cifra de sustitución. ¿Había alguna manera de que un enemigo desenmarañase un mensaje codificado? Muchos estudiosos antiguos consideraban que la cifra de sustitución era indescifrable gracias al gigantesco número de claves posibles, y durante siglos esto pareció ser verdad. Sin embargo, los descifradores encontraron finalmente un atajo en el proceso de examinar exhaustivamente todas las claves. En vez de tardar billones de años en descifrar una cifra, el atajo podía revelar el mensaje en cuestión de minutos. El gran paso adelante sucedió en Oriente y requirió una brillante combinación de lingüística, estadística y devoción religiosa. Pero eso prefiero dejarlo para un próximo artículo.

Para saber más:

Página mantenida por Arturo Quirantes Sierra

http://www.ugr.es/~aquiran/cripto/libros.htm

Más informacióen en: http://verracus.blogspot.com/2005/08/la-lanza-del-galo.html

No hay imágenes relacionadas.

Comentarios

Pulsa este icono si opinas que la información está fuera de lugar, no tiene rigor o es de nulo interés.

Pulsa este icono si opinas que la información está fuera de lugar, no tiene rigor o es de nulo interés.

Tu único clic no la borarrá, pero contribuirá a que la sabiduría del grupo pueda funcionar correctamente.

Si te registras como usuario, podrás añadir comentarios a este artículo.

Amigo Verracus: andaba yo entre afligido, agilipollado y muy ciego por uno de los pocos densos robledales sobrevivientes en nuestro triste país, intentando hallar consuelo en las alegres páginas del inspirado Rabelais, cuando de improviso me encuentro con este curioso pasaje que, creo, pudiera ser de tu erudito interés:

Gargantúa y Pantagruel

Cap. XXIV. Carta de una dama de París que un mensajero entregó a Pantagruel y explicación de una palabra escrita en un anillo de oro

“CUANDO Pantagruel hubo leído la inscripción se quedó muy asombrado y, preguntando al susodicho mensajero el nombre de aquella que le había enviado, abrió la carta y nada halló en ella escrito, sino sólo un anillo de oro con un diamante tallado en tabla [sin aristas]. Entonces llamó a Panurgo y le expuso el caso. A lo cual Panurgo le dijo que la hoja de papel estaba escrita, pero con una sutileza tal que no se veía lo escrito.

Y para saberlo la colocó cerca del fuego, para ver si la escritura estaba hecha con sal de amoníaco desleída en agua.

Después la metió en agua, para saber si la carta estaba escrita con jugo de titímalo [euforbiácea de jugo lechoso, como la lechetrezna y el tártago]

Después la acercó a la candela, para ver si estaba escrita con jugo de cebollas blancas.

Después frotó una parte con aceite de nuez, para ver si estaba escrita con lejía de higuera.

Después frotó una parte con leche de mujer que amamantara su hija primeriza, para ver si estaba escrita con sangre de sapo.

Después frotó una esquina con ceniza de un nido de golondrinas, para. ver si estaba escrita con el rocío que se encuentra dentro de las manzanas de Alicacabut [vejiga de perro, planta que los romanos denominaban halicacabus]

Después frotó otra con la inmundicia de las orejas, para ver si estaba escrita con hiel de cuervo.

Después la metió en vinagre, para ver si estaba escrita con leche de espurge [otra eufórbica]

Después la engrasó con manteca de murciélago, para ver si estaba escrita con esperma de ballena, llamado ámbar gris [en el s. XVI se creía que el ámbar gris, cálculo intestinal del cachalote, era esperma de ballena].

Después la colocó con mucho cuidado en un lebrillo [tinaja] con agua fresca y la sacó de repente, para ver si estaba escrita con alumbre de pluma.

Comprobando que nada sacaba en claro, llamó al mensajero y le preguntó:

- Compañero, la dama que aquí te ha enviado, ¿no te dio también un bastón para entregar? -pensando que se tratara de la agudeza que cuenta Aulo Gelio [la utilizada por los lacedemonios: se escribía de arriba abajo sobre una cinta enrollada en un bastón, lo que se descifraba enrollándola de nuevo sobre un bastón semejante]

Y el mensajero respondió: -No, señor.

Entonces Panurgo quería hacerle cortar los cabellos, para saber si la dama había hecho escribir con tinta en su cabeza lo que deseaba decir; pero viendo que sus cabellos estaban bastante largos desistió, considerando que en tan poco tiempo no hablan podido crecer tanto.

Entonces dijo a Pantagruel

- Maestro, ¡por las virtudes de Dios, que no sé qué decir ni qué hacer! He utilizado, para conocer si algo estaba escrito aquí, lo que explica micer Francesco di Nianto, el toscano [personaje imaginario; niente “nadie”], quien ha escrito la manera de leer cartas no aparentes, y lo escrito por Zoroaster, Peri Grammato acriton [“Sobre las cartas indiscernibles”, libro desconocido. Zoroaster: gramático del tiempo de Domiciano], y por Calphurnius Bassus, De literis illegibilibus [“De las cartas ilegibles”, libro desconocido o inventado], pero no encuentro nada y creo que no hay otra cosa que el anillo.

Entonces, examinándolo, encontraron escrito en su interior, en hebreo: "Lamah hazabthani”

Llamaron entonces a Epistemón y le preguntaron qué quería decir aquello. A lo cual respondió que eran palabras hebraicas que significaban “¿Por qué me has abandonado?” [últimas palabras de Cristo, Marcos 15,34].

De pronto Panurgo exclamó:

- Yo entiendo el caso: ¿Veis este diamante? Es un diamante falso. Tal es, pues, la explicación de lo que quiere decir la dama: “Di, amante falso ¿por qué me has abandonado?”

Explicación que Pantagruel entendió incontinenti, y recordó que al partir no se había despedido de la dama, lo cual le contristó, y de buena gana hubiera regresado a París para hacer las paces con ella”

¡Ave!

:)))))

Gracias por el texto. Lo acabo de archivar en una carpeta llamada "no_borrar_bajo_ningun_concepto" (los guiones bajos son porque uso Linux).

Saludos y gracias de nuevo.

Muy pocos saben de la importancia que realmente tuvieron los cifrados en la antigüedad. Para dar una idea, a continuación reproduzco algunos párrafos de la novela de Robert Graves Yo, Claudio, que he leído recientemente, referentes a la época del reinado de Tiberio. Ya no se trataba de burlar a rudos galos, sino a cultos senadores, cónsules y caballeros, pero sobre todo al resto de miembros de la familia imperial:

Los expedientes criminales de todos los hombres de importancia de las dos órdenes y de la mayoría de las mujeres importantes, los informes del servicio secreto, de distintos tipos, la correspondencia privada de Augusto con reyes confederados y parientes, las copias de cartas comprometedoras interceptadas pero debidamente enviadas luego: todo eso se encontraba en poder de Livia, escrito en cifra, y Tiberio no podía leerlo sin su ayuda.

[…]

Como prueba de su buena fe, [Tiberio] puso su nombre al lado del suyo en todas las cartas de Estado. Como prueba de la suya, Livia le dio la clave del cifrado ordinario, pero no del extraordinario, cuyo secreto, afirmó, había muerto con Augusto. Los expedientes estaban escritos en el cifrado extraordinario.

[…]

En cuanto a los expedientes criminales a los cuales Tiberio, por temor a las conspiraciones contra su vida, estaba ansioso por tener acceso, Livia continuaba fingiendo que la clave del cifrado se había perdido. Tiberio, por sugerencia de Seyano, le dijo que, como ya no le servían a nadie, los quemaría. Ella le contestó que podía hacerlo si le parecía, pero que sin duda sería mejor guardarlos, por si la clave aparecía. Hasta era posible que de pronto [ella] se acordara de la clave.

"Muy bien, madre -respondió él-. Yo me encargaré de ellos hasta que te acuerdes. Y mientras tanto me pasaré las noches tratando de descifrarlos."

Se los llevó a su habitación y los guardó, en un armario, bajo llave. Hizo lo posible para encontrar la clave de la cifra, pero no lo lograba. El cifrado ordinario consistía simplemente en escribir la E latina por el alfa griega, la F latina por la beta griega, la G por gamma, la H por delta, etcétera. La clave del otro cifrado era casi imposible de descubrir. La daban las cien primeras líneas del primer libro de la Ilíada, que tenía que ser leída junto con la redacción de la cifra: cada letra de lo que se escribía estaba representada por la cantidad de letras del alfabeto que mediaban entre ella y la letra correspondiente de Homero. Así, la primera letra de la primera palabra de la primera línea del primer libro de la Ilíada es una mi. Supongamos que la primera letra de la primera palabra de una anotación en el expediente es ypsilon. En el alfabeto griego hay siete letras entre mi e ypsilon: 7 será el equivalente de ypsilon. En este plan el alfabeto era considerado como un círculo, y a omega, la última letra, seguía alfa, la primera, de modo que la distancia entre ypsilon y alfa era 4, en tanto que la distancia entre alfa e ypsilon era 18. Era invención de Augusto, y debe de haber llevado mucho tiempo escribirlo y descifrarlo, pero supongo que con la práctica llegaron a conocer la distancia entre dos letras cualesquiera del alfabeto sin tener que contar, lo que ahorraba muchísimo tiempo. ¿Y cómo me enteré yo de eso? Porque muchos años después, cuando los expedientes cayeron en mi poder, descubrí el cifrado. Encontré por casualidad un rollo del primer libro de Homero, escrito en piel de carnero, archivado entre los otros rollos. Resultaba claro que sólo se habían estudiado las primeras cien líneas, porque la piel de carnero estaba sucia y manchada al comienzo y bastante limpia al final. Cuando miré con más atención y vi los minúsculos números -6, 23, 12- débilmente garrapateados debajo de las letras de la primera línea. no me fue difícil vincularlas con la cifra. Me sorprendió que Tiberio hubiese pasado por alto esa clave.

Y eso que le llamaban “el idiota”

Un saludo

No solo en la guerra, también en el amor es necesario tomar las más elementales precauciones.

Escribe Ovidio en su Arte de Amar unos básicos consejos, que revelan que el autor tuvo que usarlas no solo en la seducción y juego amoroso sino también para eludir a sus enemigos:

Libro III

Precuación en cuanto a la correspondencia.

Pero puesto que os preocupáis de engañar a vuestros hombres, aunque carezcáis del honor de la cinta en el cabello, que sea de la mano de una sirvienta o de un esclavo la que lleve arteramente las tablillas, pero no confiéis vuestra seguridad a un esclavo nuevo. He visto yo mujeres soportar, las pobres, durante toda su vida la servidumbre de quién les engañaba con este tipo de amenaza. Malvado es desde luego todo aquel que se guarda dichas pruebas, pero, tiene sin embargo la misma fuerza que el Etna. En mi opinión está permitido responder al engaño con el engaño, y la justicia consiente tomar las armas contra los que vienen armados. Que una sola mano se acostumbre trazar difrentes tipos de letra (¡0h!, ¡mueran aquellos por cuya culpa tengo que dar estos consejos!), y no es seguro responder por escrito sino después de borrar bien la cera, para que una misma tablilla no tenga la escritura de dos manos. Que la que escribe se refiera siempre a su amante como si fuera una mujer; poned en vustro mensaje "ella" donde tengáis que poner "él".

Más adelante.

Como eludir la vigilancia

"... Para que aprendas a engañar, ven a oír mis sagradas palabras ... "

Aconseja Ovidio que la mujer que quiera engañar al marido escriba cuando sea el tiempo para lavarse. Que esconda las tablillas en el seno atadas por una amplia venda o a la pantorrilla, o bajo el pie calzado. Que el confidente lleve los mensajes escritos sobre la espalda.

"Es segura también y engaña a los ojos la letra escrita con leche fresca (úntala con polvo de carbón y podrás leerla); pasará también la que se hace con un punzón de lino un poco húmedo, llevando así la tablilla sin rayar señales ocultas. Buen cuidado tuvo Acrisio de vigilar a su hija; sin embargo ella hizo abuelo con la falta que cometió"

Medueno:

Yo también en momentos de tribulación y desespero he recurrido al eficaz alivio de Rabelais. Es lo mejor contra el pesimismo.

Un saludo

Un magnífico y entretenido ejemplo para comprender el método esteganográfico se encuentra en el cuento de Egard Allan Poe El escarabajo de oro. En él encontramos escritura simpática, desframiento de código y sobre todo el análisis y comprensión del mensaje mediante la inteligencia analítica. una joyita más que recomendable.

(http://www.apocatastasis.com/escarabajo-oro-cuento-edgar-allan-poe.php)

En el Escarabajo dorado de Poe se muestra un interesante caso de descifrado, pero se puede demostrar matemáticamente que no es posible.

¿Cómo?

Porque se necesitaría la Enciclopedia británica para descifrarlo.

Hace mucho tiempo que leí el cuento, pero creo recordar que en él se utilizaba una simple cifra de sustitución monoalfabética. Este tipo de cifra es fácil de resolver aplicando criptoanálisis por estudio de la frecuencia. Tan sólo habría que saber en que idioma está el texto original, luego se sustituye la letra que más se repite en el texto cifrado por la letra más frecuente en ese idioma. Después se procede de la misma forma con la siguiente letra que más se repite, y así hasta descifrar el mensaje completo. Fueron los árabes los primeros en aplicar esta técnica, que fue la que hizo que quedaran obsoletas todas las técnicas de criptografía anteriores al siglo IX. Tenía pensado escribir un artículo sobre esto pero al final lo fui dejando. Quizá ahora me anime. ;)

Un saludo.

Poe asegura que la cifra es sencilla pues supone que un pirata no se podría encarar con criptogramas difíciles. En efecto, primero busca el idioma del cifrado, luego establece un listado de letras predominantes y luego se van sustituyendo los signos cifrados por letras. Si el 8 equivale a la E, que es la letra que más se repite en inglés y buscando la combinación que más se repite deduce ya tres letras la T, la H y la E que es la palabra más usual en inglés y así sucesivamente.

Espero que este artículo se anime y a ver si alguien más nos da su parecer. Entretenimiento no va a faltar.

Salud

Este texto pudo observarse ya que cayó casualmente cerca del fuego y el calor hizo aparecer las figuras. Cuando era niño escribía estos textos con jugo de limón.

Verracus, se me había pasado el artículo en su día, muy buena aportación.

Comienzas:

"Desde épocas remotas, la élites del poder y el conocimiento han buscado que la información, al ser transmitida, resulte incomprensible para todos aquellos que no sean su destinatario."

Aporto esto de mi cosecha:

V I T R V V I I

En su traducción de 1787, Ortiz y Sanz describe que el tratado de arquitectura como titulado como "Vitruvii De Architectura"

La propia Bibliotheca Augustana titula al tratado vitruviano de la misma forma.

Si analizamos con detalle la presentación del códice vaticano.

Estas son las tres palabras que según la fuente más antigua es el título original del tratado.

Y la primera de ellas "Vitruvii", la podemos ordenar de la siguiente manera:

Y disponer de forma gráfica según establece la "razón cúbica" vitruviana descrita en el propio tratado.

Está en ella presente la "tríada del 6" necesaria para que el conocimiento adquirido por la mente consiga una estabilidad inamovible en la memoria según Pitágoras y el propio Vitruvio.

El espaciado del texto en la imágen superior está sujeto a simetría, utilizando como base la figura de un TR-iángulo equilátero.

El número seis, la representación de los maestros. La unión equilátera de los tres maestros es la presencia del conocimiento absoluto. El antiguo panteón de los dioses caldeos. El 666.

Aun hoy en castellano se utiliza la palabra que presenta la reunión de los tres seises, como tres maestros. La MAES-TRIA. El grado del que es "tres veces maestro"

Según el DRAE.

Maestría. (De maestro).

1. f. Arte y destreza en enseñar o ejecutar algo.

2. f. Título de maestro.

3. f. Curso de posgrado en una determinada especialidad.

4. f. Titulación así obtenida.

5. f. En las órdenes regulares, dignidad o grado de maestro.

Más sobre VI - TR - VI - VI : www.vitruvio.es

Servan:

A mí la cifra de Poe también me parece fácil. No entiendo la indemostrabilidad matemática. Si pudieras darme alguna referencia.

Según Umberto Eco en el capítulo nueve sobre Las poligrafías de su obra "La búsqueda de la lengua perfecta" el mensaje cifrado sustituye según algunas claves constantes las letras de un mensaje "explícito" por otras letras o signos determinados por un código según una regla constante. Basta con observar que letras o signos del mensaje cifrado que aparecen con mayor frecuencia estadística para conjeturar la letra más frecuente en una lengua. Se trata de ir probando la hipótesis adecuada. Aunque todo sería más complicado si para cada palabra nueva se cambiara la regla de transcripción. Aun así dice que solo es cuestión de tiempo.

Sotero: Lo que entiendo del asunto es que el descifrado se basa en la frecuencia de cada letra en el idioma inglés, y el texto era muy corto, para aplicarlo habría que tener un texto enormemente más extenso. Un texto corto en castellano puede tener x, ñ, etc. se trata de un cálculo de probalidades.Ojalá un matemático dé una opinión autorizada al respecto.

probabilidades

El escarabajo de oro

Un buen vidrio desde el hotel del obispo en el asiento del diablo-cuarenta y un grados trece minutos-norte nordeste-tronco principal, séptima rama este-tiro por el ojo izquierdo de la calavera-línea recta desde el árbol siguiendo el tiro de cincuenta pies.

En fin. Lo de la imposibilidad matemática del desciframiento del mensaje de Kidd no se puede sostener

El capítulo dedicado a las técnicas de la criptografía clásica, correspondinte al tercero del libro de título Aplicaciones Criptográficas, en su segunda edición de junio de 1999, publicado por el departamento de Publicaciones de la Escuela Universitaria de Informática de la Universidad Politécnica de Madrid. dice con respecto al texto de Poe:

En aquellos tiempos, el mundo de la criptología estaba vinculado directamente con el poder fáctico, ligado a secretos de estado, asuntos militares, de espionaje y diplomáticos, en todo caso siempre seguido de una aureola de misterio y que incluso salta a la literatura de ficción en el cuento "El escarabajo de oro" de Edgar Allan Poe, publicado en 1843 en "Dollar Newspaper". Se trata de un relato de aventuras cuyo eje principal gira en torno al criptoanálisis de un conjunto de caracteres extraños que aparecen en un pergamino cifrado y cuyo texto esconde el lugar exacto donde se encuentra enterrado el valioso tesoro de un pirata de nombre Kidd. El sistema de cifra es uno de los más simples, el denominado monoalfabético por sustitución con alfabeto mixto, de forma que nuestro protagonista William Legrand no tiene más que aplicar las estadísticas del lenguaje, alguna que otra suposición sobre formación de palabras y una pizca de intuición para hacer corresponder los signos del enigmático criptograma con letras del alfabeto y así descriptar el mencionado pergamino. Le recomiendo su lectura.

Un saludo

No es necesario leerse la enciclopedia Británica para saber la frecuencia de letras en el idioma inglés, hay estudios sobre esto, que dicen por ejemplo que la letra que más re repite en inglés es la e, con una frecuencia del 12.7%. Es casi seguro que en la época en que Poe escribió el cuento ya había estudios de este tipo.

Por otra parte, es cierto que no es posible aplicar incondicionalmente el criptoanálisis por estudio de la frecuencia, porque la tabla de de frecuencias es un promedio y es posible que no corresponda exactamente a las frecuencias de cada texto, sobre todo si este es breve. Por ejemplo: From Zanzibar to Zambia and Zaire, ozone zones make zebras run zany zigzags. En general, los textos cortos desvían significativamente las frecuencias normales, y si tienen menos de cien letras, su desciframiento puede complicarse muchísimo. Es más probable que los textos más extensos sigan las frecuencias normales, aunque esto no es siempre así. en 1969, el autor francés Georges Perec escribión La Disparition, una novela de 200 páginas en la que no utilizó ninguna palabra que contuviera la letra e. Y lo más extraordinario, un tal Gilbert Adair consiguió traducir La Disparition al inglés siguiendo la norma de Perec de no utilizar la letra e. Y además parece ser que la traducción se lee con facilidad y amenidad.

De todas formas, este tipo de criptogramas está desfasado. En la actualidad sólo se usan de forma introductoria, y para despertar la curiosidad de los estudiantes de criptografía.

Muy interesante el artículo Verracus. Recuerdo un relato de Sherlock Holmes donde se usa un sistema de muñequitos con banderas, a modo de alfabeto cifrado:

Gracias zev. Ahora entiendo mejor la música de Michael Jackson ;). Por cierto, gracias por la noticia de Loreena Mckennit. Intentaré no perdérmelo.

El mensaje de banderas de zevlag no se corresponde con el del código internacional de señales.

Si se lo trasmitieran a un marino señalero pensaría que el otro anda borracho o algo así.

En el texto del mensaje del capitán Kidd, traducido al español, las tres letras dominantes son, por este orden la E, la A y la O, que son justamente las que tienen mayor frecuencia en español en ese mismo orden. Si las sustituyéramos sin más, al primer intento, tendríamos correctamente identificadas más del 45% de los tipos. Si se discurre salen la L, la N, la R y la S bastante fácil. Es cierto que el texto no es muy largo pero sí suficiente Creo que ´la discusión está acabada.

El primer análisis de frecuencias de aparición de letras en un texto es del siglo IX del filósofo árabe Al-Kindi en "Un manuscrito para el descifrado de mensajes criptográficos" (Ibraham, 1992).

Un saludo

Amigo Verracus: andaba yo leyendo unas cositas cuando me encontré este texto, que me recordó este artículo tuyo. No es más que una curiosidad curiosa, pero a lo mejor te interesa...

Victor Serge: Consejos simples a los militantes

Pero el obrero animado del deseo de no ser dentro de la masa explotada una unidad insignificante, sino de servir a su clase y vivir una vida más noble participando en el combate por la transformación social, debe esforzarse por convertirse -en la medida de los posible, por débil que él sea- en un revolucionario profesional. En el trabajo del partido, del sindicato o del grupo debe mostrarse- que es lo que nos ocupa hoy- notablemente advertido de la vigilancia policial, aunque sea invisible, aunque sea inofensiva como parece ser en los períodos de calma.

Las recomendaciones que hacemos a continuación pueden ayudarle a vencerla. No constituyen ciertamente un código completo de la clandestinidad ni de la circunspección revolucionaria –no se encontrará ninguna receta sensacional. No son sino reglas elementales [...]

II. Escribir lo menos posible. No escribir nada es mejor (*). No tomar nota sobre las cuestiones delicadas; es mejor olvidar ciertas cosas que anotarlas por escrito. A este respecto es necesario acostumbrarse a retener por procedimientos nemotécnicos el nombre de las calles y, sobre todo, la numeración de las casas. En todo caso, cuando sea preciso, tomar notas ininteligibles para cualquier otro que no seáis vosotros mismos. Cada uno debe inventar su propio sistema de abreviaturas, de inversión o intervención de cifras (24 por 42; 1 significando g, g significando 1, etcétera). Dar cada uno un nombre especial a las calles, a las plazas, etc. Para disminuir las posibilidades de error usar el procedimiento de asociación de ideas.

Tener cuenta en la correspondencia del “gabinete negro”. Decir el mínimum que sea necesario, esforzándose en no ser comprendido sino por el destinatario. No dar detalles sin necesidad. En caso preciso, recordar que un nombre vale más que un apellido y una inicial –sobre todo convencional- más que un nombre.

Variar constantemente las designaciones convencionales.

Desconfiar de todas las precisiones (de lugar, de trabajo, de fecha, de carácter, etc.)

Mover, recurrir, aún sin acuerdo preestablecido, a estratagemas que deben ser siempre muy simples y quitar importancia a la información. No decir, por ejemplo, “el camarada Pedro ha sido arrestado”, sino “el tío Pedro ha caído enfermo”.

Recibir correspondencia en casa de otros. Sellar bien las cartas. No considerar los sellos de lacre como una garantía absoluta; hacerlos muy delgados: los gruesos son más fáciles de quitar.

Un procedimiento bastante bueno es coser la carta en el sobre y cubrir las puntas del hilo con un elegante sello de lacre.

No olvidar jamás este proverbio: “Dadme tres líneas de la escritura de un hombre y yo os lo haré prender”, que es un axioma familiar a todos los policías

Victor Serge: El problema de la Ilegalidad, en Documentos de la Revolución. Ed. “Nosotros”, Madrid, 1932

(*) Moraleja: “La mejor criptografía es la que no hace falta” :)))))

Víctor Serge no pasó a la Historia por sus sofisticados conocimiento criptógraficos. Afortunadamente.

Hola Rosa-e, interesante aportación.

Efectivamente, Serge no pasaría a la Historia por sus sofisticados conocimientos criptográficos, pero el sabía lo que se hacía. Estos consejos son eficaces para las notas que tomara el "peligroso obrero aspirante a revolucionario profesional" pensando en él mismo como destinatario de la información, o a lo sumo en sus más allegados camaradas. Es además simple (basado principalmente en la asociación de ideas), y no requiere cálculos complejos, lo que lo hace adecuado para el nivel cultural de los miembros de los movimientos anarcosindicalistas de principio de siglo. Está claro que no serviría como sistema criptográfico "corporativo", pero sin duda logró salvar a muchos de la cárcel, de la tortura e incluso de la muerte.

Un saludo y gracias por tu aportación.

Hay 24 comentarios.

1